7/17、7/18 AWS Summit 2014に参加してきました。JAWS-UG Night Partyその後の二次会まで23時ごろまで、AWSなどクラウドの話で終日盛り上がりました。受講したセッションについて、ポイントを記載します。参加したセッションは主に、Enterprise、Techlogyセッションになります。

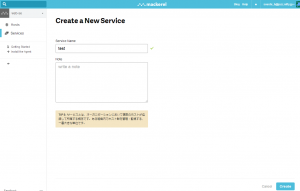

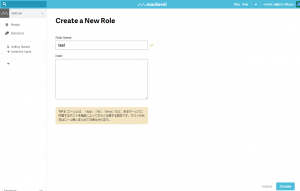

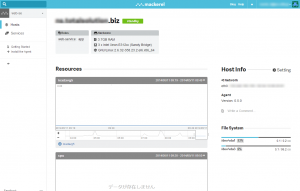

- TE-04 The philosophy & design on AWS OpsWorks

OpsWorksの沿革から、仕組み、バックで使用されているChef、デモがありました。OpsWorksはテスト、開発環境をスピーディに構築できる。

ビルドインサポートとして、HAProxy、Node.js、Gangliaなどがある

CloudFormationとの組み合わせ利用ももちろんOK

OpsworksはStage、開発環境構築等に最適

- TE-05 クラウド時代の運用

システムのライフサイクルで一番長いフィーズだが運用の位置がここまで評価されていない

レガシー運用、DevOpsでの運用されている方々の話

自動化がブームだが、基本はドキュメントが大事。(Chefレシピ、JSONもドキュメントの一部)

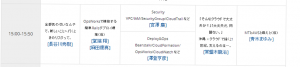

- TE-06 エンタープライズ向けAWSクラウドデザインパターンのご紹介(ネットワーク)

VPCの留意事項

VPCトは16bitが作成できるCIDR。VPCのCIDRは変更できないので、最初に考慮が必要。

※なるべきCIDRは取得できる限り丸ごと取っておくことが望ましい。

Network ACLsの使い方

共通ポリシなど最小限のポリシを適用しておくのがよい。e.x. 共通で制限できる通信

NATの冗長化、スケールアップ

外向けプロキシ

AZを使った冗長化

CDP候補? (システム再現パターン、インターネットサービスパターン、内部向けアプリケーションパターン、バックホームパターン)

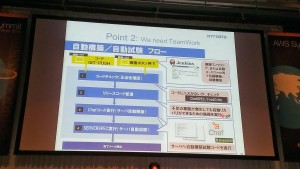

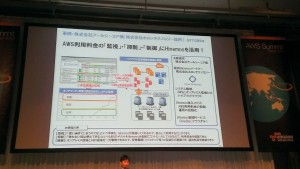

- EA-07 AWS上のシステムはこう作る!InfrastructureAsCode/ImmutableInfrastructureを実践した構築自動化とHinemosで実現するクラウド運用自動化

AWSでサーバー調達等は短くなったが、ミドル、検証テストは時間がかかる

自動化は必要

自動化する上のポイント

自動化コードに問題があった場合の対応

自動化コード規約の必要性

HinemosはAWS APIとの連携 ※IAM Role使えるかはブースの担当者も???

Hinemos HA on AWS 9月リリース予定

※有償とのこと 料金は未定

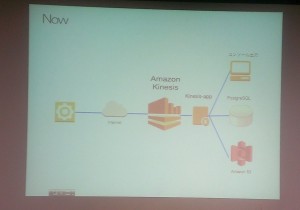

- TC-09 AutoScale×ゲーム ~運用効率化への取り組み~

AWS導入に至った背景

オンプレだと

休日夜間で即対応不可能 30分~2時間

機会損失、運用コスト

そこで、AWS導入

サーバー構築自動化が必要 (AutoScalling)

機能を詰め込んだAMIを検討したが、サーバーごとに設定が異なるため、その分AMIが必要。管理が煩雑

Chef receipeで検討。34項目が必要だが、サーバ構築に20分

Chef receipeの短縮のため、共通設定は一部AMIを利用することにした。

価格問題

オンデマンドだと価格が

リザーブドも検討したが、インスタンス変更の制約等がある

スポットインスタンス

スポットインスタンスは需要と供給で価格が変わる

スポットインスタンスを入札の変動状況を監視(Zabbix)

入札額が価格を下回ることでサーバー起動しない問題

LaunchConfigurationを複数用意することでConfig切替

アバター合成サーバーの負荷対策

S3マウントだと片系に集中、CPU負荷

GlasterFS

冗長化

ホストベースPeerによるノード追加

ノード生死の自動判別

Serfでノード追加制御(ホストの名前解決)

ログ収集はFluentd、ただし、Fluentd中継サーバーで効率化

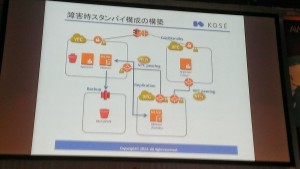

- ・EA-09 AWSのスケーラビリティを最大限に活用したKOSEの店頭支援システム「K-PAD」のご紹介

AWS導入に至った経由(震災の影響)

顧客情報等個人情報を扱うので、セキュリティを最重要視

店舗、オンプレ、AWSはDirectConnect及びキャリアIP-VPNでセキュア接続な環境を確保。

店舗端末(iPad)にはデータレス、Radis/個体認証を組み合わせている

随時店舗への導入が随時のため、サーバーサイジング

インスタンスタイプの随時変更

- EA-10 クラウドで実現する次世代マーケティングとは?

すかいらーく、無印食品、あきんどスシローのクラウドを使用した利用、効果

社内をどう納得させたか

展示ブースにてほぼブースを回りましたが、以前のプレスリリース等から説明員から説明を頂きました。

- VPC専用SIMによる閉域モバイル接続

- SIMを使ったAWSへのセキュア接続サービス。主に営業向けサービス。タブレットでVPC専用SIMを使ってDaaSのデモをして頂きましたが、実用に耐えるレベルの体感でした。Office文書の変更も可能。タブレットサイドにはデータを残さないので、端末紛失時の対策もOK

- 運用自動化ソフトウェア Hinemos

- 9月ごろにAWS上のHinemos パッケージ Hinemos HA on AWSがリリース予定。※料金形態は現在検討中とのこと

- Cloud Automator

- EC2起動等の処理の自動化。定期的に起動させてジョブを実行するバッチに適しているのではないか。ジョブ実行後はインスタンスは捨ててしまうことで、トータルコストの低減が図られる。

- ジョブ管理ソフトウェア WebSAM JobCenter ※参考出展

- ブラウザ上でジョブフローを構築できる。JP1に近い印象を受けました。

- クラウドファイルサーバスターターパック 大容量NAS Suite

Montion Board、Tableauなどビックデータ関連の展示も多く見られた。